Cómo proteger tus datos con Gestión de Identidades y Accesos

La Gestión de Identidades y Accesos (IAM por sus siglas en inglés) se ha vuelto cada vez más relevante en la era digital. Con la creciente exposición de los usuarios en línea y el aumento de la ciberdelincuencia, proteger nuestros datos personales se ha convertido en una prioridad. En este artículo, exploraremos qué es la Gestión de Identidades y Accesos y cómo puede ayudarnos a proteger nuestros datos en línea. También proporcionaremos consejos prácticos para fortalecer la seguridad de nuestros datos utilizando IAM.

¿Qué es la Gestión de Identidades y Accesos (IAM)?

La Gestión de Identidades y Accesos (IAM) es un conjunto de procesos, políticas y tecnologías que se utilizan para gestionar y controlar el acceso a los recursos y datos de una organización. En pocas palabras, IAM se encarga de asegurar que solo las personas autorizadas tengan acceso a la información y recursos que necesitan.

Componentes de IAM

La IAM se compone de varios elementos, entre los que se incluyen:

- Identidad: representa a una persona o entidad dentro de un sistema. Cada identidad está asociada con un conjunto único de atributos y permisos.

- Autenticación: proceso utilizado para verificar la identidad de una persona o entidad. Esto puede incluir métodos como contraseñas, autenticación de dos factores, reconocimiento biométrico, entre otros.

- Autorización: proceso que determina los recursos y datos a los que una identidad tiene acceso una vez que se ha autenticado.

- Gestión de acceso: conjunto de políticas y procedimientos utilizados para administrar los permisos y accesos de las identidades en un sistema o plataforma.

Beneficios de IAM

La implementación de un sistema de Gestión de Identidades y Accesos ofrece numerosos beneficios, tanto para las organizaciones como para los usuarios individuales:

- Mayor seguridad: IAM ayuda a prevenir el acceso no autorizado a los datos y recursos de una organización, protegiendo así la información sensible y confidencial.

- Mejor control y gobierno: IAM proporciona un control centralizado sobre quién tiene acceso a qué recursos, lo cual facilita la administración de permisos y simplifica el cumplimiento normativo.

- Mayor eficiencia operativa: IAM automatiza procesos que antes eran manuales, lo que reduce la carga de trabajo y mejora la eficiencia en la gestión de identidades y accesos.

- Mejor experiencia del usuario: IAM permite a los usuarios acceder de manera rápida y segura a los recursos que necesitan, simplificando el proceso de inicio de sesión y minimizando la frustración.

Importancia de proteger tus datos en línea

En la era digital actual, nuestros datos personales están más expuestos que nunca. Desde nuestras redes sociales hasta nuestras cuentas bancarias, nuestra información confidencial se encuentra en línea y puede ser accesible para personas no autorizadas. Por lo tanto, proteger nuestros datos en línea se ha vuelto esencial y urgente.

Otro articulo de ayuda: Cuáles son algunas herramientas útiles para hacking ético

Cuáles son algunas herramientas útiles para hacking éticoRiesgos de no proteger tus datos en línea

No proteger adecuadamente nuestros datos en línea puede tener graves consecuencias, entre las que se incluyen:

- Robo de identidad: los ciberdelincuentes pueden utilizar nuestros datos personales para cometer fraudes financieros y otros delitos en nuestro nombre.

- Pérdida financiera: la exposición de información confidencial, como números de tarjetas de crédito o cuentas bancarias, puede llevar a que se realicen transacciones no autorizadas y pérdidas financieras para nosotros.

- Daño a la reputación: si nuestros datos personales se ven comprometidos, nuestra reputación puede sufrir daños significativos, tanto a nivel personal como profesional.

- Vulnerabilidad a ataques cibernéticos: si no protegemos nuestros datos, corremos el riesgo de ser víctimas de ataques cibernéticos, como el ransomware, que pueden tener consecuencias devastadoras.

¿Cómo puede IAM ayudar a proteger tus datos?

La Gestión de Identidades y Accesos desempeña un papel clave en la protección de nuestros datos en línea. Al implementar un sistema IAM eficiente, podemos tener un mayor control sobre quién tiene acceso a nuestros datos y recursos, así como garantizar que solo las personas autorizadas puedan acceder a ellos.

Control de accesos

IAM nos permite establecer políticas y procedimientos para controlar el acceso a nuestros datos. Podemos establecer permisos y niveles de acceso para cada identidad, asegurándonos de que solo tengan acceso a la información y recursos necesarios para llevar a cabo sus tareas. Esto reduce significativamente el riesgo de acceso no autorizado a nuestros datos.

Autenticación segura

Un componente clave de IAM es la autenticación segura. Podemos implementar métodos de autenticación de dos factores, como el uso de contraseñas y códigos de verificación enviados a nuestro teléfono móvil, para garantizar que solo las personas autorizadas puedan acceder a nuestros datos. Esto dificulta el acceso de los ciberdelincuentes, incluso si obtienen nuestras contraseñas.

Gestión centralizada de identidades

IAM nos permite tener una gestión centralizada de todas nuestras identidades en línea. Podemos crear y administrar usuarios y permisos desde un solo lugar, lo que facilita el mantenimiento y la actualización de las identidades. Además, si un usuario deja de trabajar para una organización, podemos deshabilitar rápidamente su acceso a los datos, reduciendo así el riesgo de fugas de información.

Otro articulo de ayuda: Cuáles son algunas herramientas útiles para hacking ético

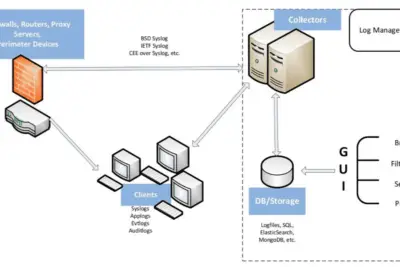

Cuáles son algunas herramientas útiles para hacking ético Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridadMayor visibilidad y auditoría

Con IAM, podemos tener una visibilidad completa de quién está accediendo a nuestros datos y recursos, así como de las acciones que están llevando a cabo. Esto permite una mejor auditoría y detección de actividad sospechosa. Si alguien intenta acceder a nuestros datos de manera no autorizada, podemos tomar medidas inmediatas para neutralizar la amenaza.

Consejos para fortalecer la seguridad de tus datos con IAM

A continuación, se presentan algunos consejos prácticos para fortalecer la seguridad de tus datos utilizando la Gestión de Identidades y Accesos:

Establece una política de contraseñas sólidas

Las contraseñas siguen siendo una medida de seguridad fundamental en la protección de datos. Asegúrate de establecer una política de contraseñas sólidas que requiera contraseñas largas y complejas. Además, considera implementar la autenticación de dos factores para una capa adicional de seguridad.

Educa a los usuarios sobre buenas prácticas de seguridad

La educación de los usuarios es clave para fortalecer la seguridad de los datos. Proporciona capacitación y concientización sobre las mejores prácticas de seguridad en línea, como no compartir contraseñas, evitar hacer clic en enlaces sospechosos y mantener los dispositivos actualizados con las últimas actualizaciones de seguridad.

Implementa políticas de mínimos privilegios

La implementación de políticas de mínimos privilegios significa otorgar a los usuarios solo los permisos necesarios para llevar a cabo su trabajo. Evita otorgar permisos administrativos a menos que sean absolutamente necesarios. Esto reduce el riesgo de acceso no autorizado y limita el impacto en caso de que una identidad sea comprometida.

Otro articulo de ayuda: Cuáles son algunas herramientas útiles para hacking ético

Cuáles son algunas herramientas útiles para hacking ético Soluciones open source para gestionar logs en ciberseguridad

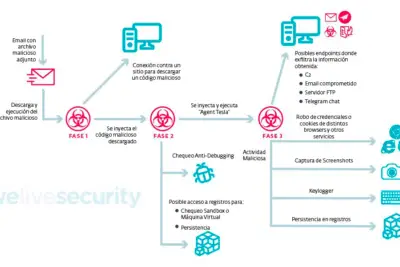

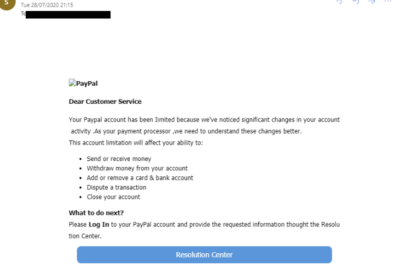

Soluciones open source para gestionar logs en ciberseguridad Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños!Realiza un monitoreo constante

Mantén un monitoreo constante de las actividades relacionadas con los datos y recursos críticos. Utiliza herramientas de monitoreo y análisis para identificar comportamientos sospechosos y actividades anómalas. Esto permite una respuesta rápida ante posibles amenazas y garantiza una mayor protección de los datos.

Actualiza y parchea tus sistemas regularmente

Mantén tus sistemas y aplicaciones actualizados con las últimas actualizaciones y parches de seguridad. Las actualizaciones y parches suelen contener correcciones de vulnerabilidades conocidas que podrían ser aprovechadas por los ciberdelincuentes. Mantener tus sistemas actualizados es una medida fundamental para proteger tus datos.

Conclusión

En el mundo digital actual, proteger nuestros datos personales es más importante que nunca. La Gestión de Identidades y Accesos (IAM) juega un papel fundamental en la protección de nuestros datos en línea al controlar y gestionar el acceso a la información y recursos. Mediante la implementación de un sistema IAM eficiente y siguiendo las mejores prácticas de seguridad, podemos fortalecer la seguridad de nuestros datos y minimizar el riesgo de acceso no autorizado. Recuerda establecer contraseñas sólidas, educar a los usuarios sobre buenas prácticas de seguridad, implementar políticas de mínimos privilegios, realizar un monitoreo constante y mantener tus sistemas actualizados. Con estas medidas, podemos estar un paso más cerca de proteger nuestros datos en línea de manera efectiva. ¡No dejes que tus datos caigan en manos equivocadas!

Este vídeo te puede ayudar

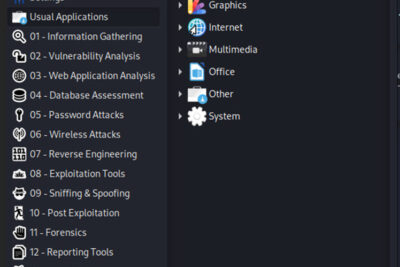

Cuáles son algunas herramientas útiles para hacking ético

Cuáles son algunas herramientas útiles para hacking ético Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridad Has recibido un correo con malware ¡Cuidado con los engaños!

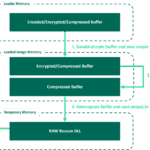

Has recibido un correo con malware ¡Cuidado con los engaños! Convertir DLL a EXE con Shellcode de CobaltStrike

Convertir DLL a EXE con Shellcode de CobaltStrikeDeja una respuesta

Contenido relacionado