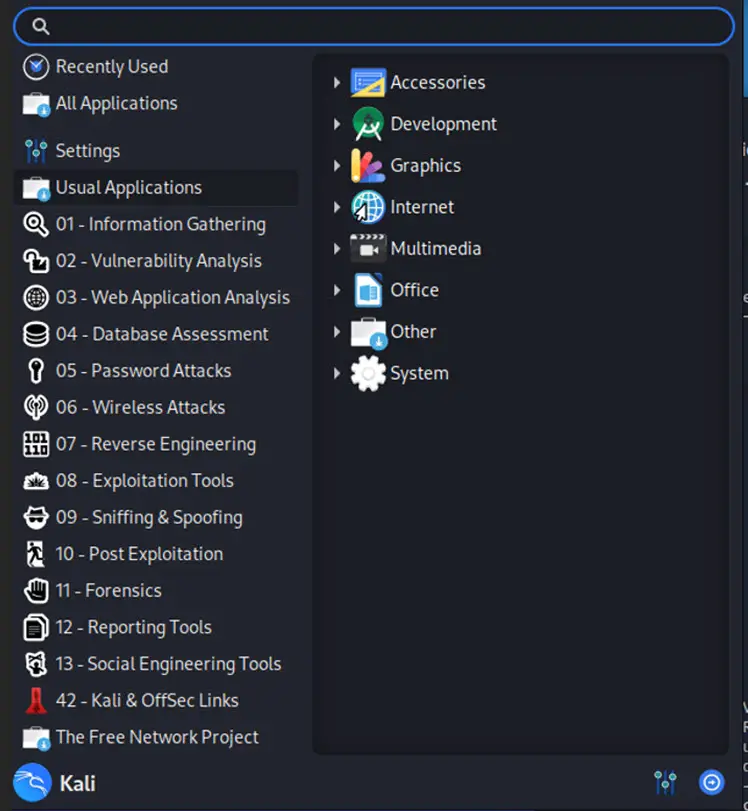

Cuáles son algunas herramientas útiles para hacking ético

El hacking ético se ha convertido en una actividad cada vez más relevante en el mundo de la seguridad informática. Con la creciente cantidad de amenazas y vulnerabilidades en el mundo digital, es importante contar con profesionales capacitados en la detección y prevención de ataques cibernéticos. Para llevar a cabo esta tarea, es necesario contar con herramientas específicas diseñadas para ayudar en el proceso de hacking ético. En este artículo, exploraremos algunas de estas herramientas y cómo pueden ser utilizadas de manera ética para proteger los sistemas y redes informáticas.

¿Qué es el hacking ético y por qué es importante?

El hacking ético, también conocido como seguridad ofensiva, es el proceso de identificar y explotar vulnerabilidades en sistemas informáticos con el fin de evaluar su seguridad. A diferencia del hacking malicioso, el hacking ético es realizado por profesionales en el campo de la seguridad informática con el objetivo de fortalecer los sistemas y protegerlos de futuros ataques.

La importancia del hacking ético radica en la necesidad de estar un paso adelante de los delincuentes cibernéticos. Al poner a prueba los sistemas y redes utilizando las mismas técnicas que utilizarían los hackers maliciosos, los profesionales en hacking ético pueden identificar las vulnerabilidades y tomar medidas para corregirlas antes de que sean explotadas por los atacantes. Esto permite una mayor seguridad y protección de la información sensible.

Herramientas básicas para hacking ético

Existen diversas herramientas disponibles para llevar a cabo hacking ético. Estas herramientas pueden ser utilizadas para escanear redes, identificar vulnerabilidades, obtener acceso remoto a sistemas y realizar pruebas de penetración, entre otras cosas. A continuación, se presentan algunas de las herramientas básicas más populares utilizadas por los profesionales en hacking ético:

Metasploit: una herramienta imprescindible

Metasploit es una de las herramientas más conocidas y poderosas en el campo del hacking ético. Desarrollada por Rapid7, Metasploit es una plataforma que proporciona una amplia gama de herramientas y recursos para realizar pruebas de penetración. Con Metasploit, los profesionales en hacking ético pueden buscar y explotar vulnerabilidades en sistemas, realizar pruebas de penetración y obtener acceso remoto a sistemas comprometidos.

Otro articulo de ayuda: Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridadLa interfaz de Metasploit es intuitiva y fácil de usar, lo que la hace accesible para principiantes en el campo del hacking ético. Esta herramienta también cuenta con una amplia comunidad de usuarios que comparten módulos y exploits, lo que significa que siempre hay nuevas actualizaciones y recursos disponibles.

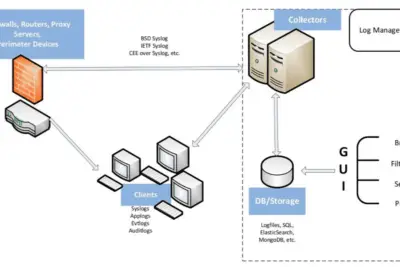

Snort: detección de intrusiones en tiempo real

Snort es una poderosa herramienta de detección de intrusiones en tiempo real. Utilizando reglas de detección predefinidas, Snort puede analizar el tráfico de red y detectar actividades sospechosas o maliciosas. Esta herramienta es especialmente útil para proteger redes corporativas y gubernamentales, ya que puede alertar inmediatamente sobre cualquier intento de ataque o intrusión.

Snort también cuenta con un sistema de gestión de eventos y registros (SIEM) que permite un monitoreo centralizado de los eventos de seguridad. Esto facilita la identificación y respuesta rápida a posibles amenazas.

Wireshark: análisis de tráfico de red

Wireshark es una herramienta de análisis de tráfico de red que permite capturar y analizar el tráfico en tiempo real. Esta herramienta es especialmente útil para el hacking ético, ya que permite examinar el tráfico de red y detectar posibles vulnerabilidades o actividades sospechosas.

Wireshark soporta una amplia variedad de protocolos de red y puede ser utilizado para analizar el tráfico de diferentes tipos de redes, como redes locales o redes inalámbricas. Además, Wireshark cuenta con una interfaz gráfica intuitiva que hace que sea fácil de usar para los profesionales en hacking ético.

Otro articulo de ayuda: Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridad Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños!Nmap: escaneo de puertos y mapeo de redes

Nmap es una herramienta de código abierto utilizada para realizar escaneo de puertos y mapeo de redes. Con Nmap, los profesionales en hacking ético pueden descubrir dispositivos conectados a una red, identificar los servicios que están ejecutándose en esos dispositivos y determinar los puertos abiertos y cerrados.

El escaneo de puertos y mapeo de redes es una parte esencial del hacking ético, ya que permite identificar posibles vulnerabilidades en los sistemas y dispositivos. Nmap es altamente configurable y ofrece una amplia gama de opciones y funcionalidades para adaptarse a las necesidades específicas de cada proyecto.

Consejos para practicar hacking ético de forma segura

Aunque el hacking ético es una actividad realizada con fines legítimos, es esencial practicarlo de forma segura y ética. A continuación, se presentan algunos consejos para llevar a cabo hacking ético de manera responsable:

1. Obtener permiso: Antes de realizar cualquier tipo de prueba de penetración o actividad de hacking ético, es importante obtener el permiso del propietario del sistema o red. Realizar pruebas sin permiso puede ser ilegal y tener consecuencias legales graves.

2. Mantenerse actualizado: El campo de la seguridad informática está en constante evolución, con nuevas amenazas y vulnerabilidades emergiendo continuamente. Es importante mantenerse actualizado con las últimas técnicas y herramientas en el campo del hacking ético para poder enfrentar eficazmente las nuevas amenazas.

Otro articulo de ayuda: Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridad Has recibido un correo con malware ¡Cuidado con los engaños!

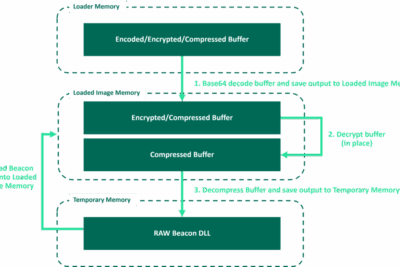

Has recibido un correo con malware ¡Cuidado con los engaños! Convertir DLL a EXE con Shellcode de CobaltStrike

Convertir DLL a EXE con Shellcode de CobaltStrike3. Utilizar herramientas legales: Asegúrese de utilizar solo herramientas legales y autorizadas para llevar a cabo hacking ético. El uso de herramientas ilegales o no autorizadas puede tener consecuencias legales graves y dañar la reputación de los profesionales en hacking ético.

4. Mantener la confidencialidad: Durante el proceso de hacking ético, es crucial mantener la confidencialidad de la información sensible encontrada. La divulgación no autorizada de información puede tener consecuencias legales y dañar la confianza en el profesional en hacking ético.

5. Documentar y informar: Después de llevar a cabo pruebas de penetración o actividades de hacking ético, es importante documentar y compartir los resultados con el propietario del sistema o red. Esto permitirá que se tomen las medidas necesarias para corregir las vulnerabilidades y fortalecer la seguridad.

El hacking ético es una práctica esencial en el mundo de la seguridad informática. Utilizando las herramientas adecuadas y siguiendo las mejores prácticas, los profesionales en hacking ético pueden desempeñar un papel fundamental en la protección de sistemas y redes contra amenazas cibernéticas. Al practicar hacking ético de manera segura y ética, se fomenta un entorno digital más seguro y protegido.

Este vídeo te puede ayudar

Otro articulo de ayuda: Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridad Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños! Convertir DLL a EXE con Shellcode de CobaltStrike

Convertir DLL a EXE con Shellcode de CobaltStrike Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocioDeja una respuesta

Contenido relacionado