Jugando con la ciberseguridad usando reglas YARA

En el mundo de la ciberseguridad, es vital estar un paso adelante de los cibercriminales. Cada día, surgen nuevas amenazas y técnicas para eludir los sistemas de seguridad. Para hacer frente a este desafío, los profesionales de la ciberseguridad recurren a diferentes herramientas y técnicas para identificar y prevenir posibles ataques. Una de estas herramientas es YARA.

YARA es un lenguaje de reglas utilizado para identificar y clasificar malware y otros objetos maliciosos. Es ampliamente utilizado en la industria de la ciberseguridad debido a su eficacia y flexibilidad. En este artículo, exploraremos cómo podemos utilizar reglas YARA de manera creativa para aumentar su efectividad y jugar con la ciberseguridad.

Aumentando la efectividad de las reglas YARA

Cuando se trata de utilizar reglas YARA, es importante entender que la efectividad de las mismas está determinada por la calidad de las reglas y la habilidad del analista para crearlas. Para lograr reglas YARA más efectivas, es necesario realizar un análisis exhaustivo del malware objetivo y comprender cómo funcionan.

Un enfoque eficaz para aumentar la efectividad de las reglas YARA es utilizar la ingeniería inversa de malware. Esto implica desmontar el código del malware y analizar su funcionamiento interno. Durante este proceso, se pueden identificar cadenas de caracteres únicas o patrones de comportamiento específicos que pueden ser utilizados para construir reglas YARA más precisas.

Otra técnica para aumentar la efectividad de las reglas YARA es el uso de herramientas de análisis de malware. Estas herramientas permiten analizar el malware en un entorno seguro y recopilar información sobre su comportamiento. Con esta información, se pueden identificar características específicas del malware que pueden ser utilizadas para construir reglas YARA más precisas.

Otro articulo de ayuda: Ciberataques en la Universidad: Noticias Impactantes

Ciberataques en la Universidad: Noticias ImpactantesJugando con la ciberseguridad: un enfoque creativo

El uso de reglas YARA puede ser considerado como jugar con la ciberseguridad. Se trata de encontrar formas creativas de identificar y analizar amenazas utilizando reglas personalizadas y técnicas innovadoras. Al jugar con la ciberseguridad, los profesionales de la ciberseguridad pueden descubrir nuevas formas de detectar malware y proteger los sistemas contra posibles ataques.

Una forma de jugar con la ciberseguridad utilizando reglas YARA es mediante la modificación de cadenas de caracteres. AlteredMayusAndMin es un ejemplo de una regla YARA que busca cadenas de caracteres específicas, pero que también tiene en cuenta alteraciones en mayúsculas y minúsculas.

```

rule AlteredMayusAndMin {

strings:

$str1 = "malware"

$str2 = "MaLwArE"

$str3 = "MALWARE"

condition:

any of them

}

```

Esta regla YARA tiene la capacidad de identificar y detectar variantes del mismo malware que han alterado las mayúsculas y minúsculas en la cadena de caracteres. Al jugar con la ciberseguridad de esta manera, podemos crear reglas YARA más sólidas y resistentes a las técnicas de evasión utilizadas por los cibercriminales.

Explotando vulnerabilidades a través de reglas YARA: un caso de estudio

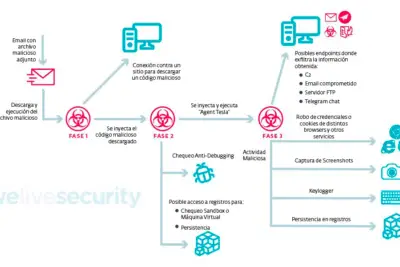

En un caso reciente, un investigador de ciberseguridad descubrió una vulnerabilidad en el popular malware Snake Keylogger. Esta vulnerabilidad permitió al investigador encontrar una muestra de hace casi 3 años de un documento RTF que no estaba siendo detectado por las reglas YARA existentes.

Otro articulo de ayuda: Ciberataques en la Universidad: Noticias Impactantes

Ciberataques en la Universidad: Noticias Impactantes Cómo afectan los ciberataques a la industria de la salud

Cómo afectan los ciberataques a la industria de la saludIntrigado por este hallazgo, el investigador decidió profundizar en cómo los cibercriminales podrían estar evadiendo la detección y cómo se podría utilizar reglas YARA de manera más efectiva. A través de la ingeniería inversa del malware y el análisis cuidadoso de su funcionamiento interno, el investigador identificó cambios sutiles en las cadenas de caracteres utilizadas por Snake Keylogger.

Utilizando herramientas como CyberChef y scripts de Python, el investigador fue capaz de crear nuevas reglas YARA que tenían en cuenta estos cambios en las cadenas de caracteres. Estas reglas YARA actualizadas fueron capaces de detectar la muestra de Snake Keylogger que antes pasaba desapercibida.

Este caso de estudio demuestra la importancia de jugar con la ciberseguridad y utilizar reglas YARA de manera creativa. Al aprovechar las vulnerabilidades y debilidades de los malware, podemos fortalecer nuestros sistemas de detección y proporcionar una protección más efectiva contra las amenazas.

Implementación de reglas YARA para mejorar la detección de malware

La implementación de reglas YARA para mejorar la detección de malware requiere de un enfoque sistemático y cuidadoso. Aquí hay algunos pasos a seguir para utilizar reglas YARA de manera más efectiva:

1. Recopilar muestras de malware

Antes de poder crear reglas YARA efectivas, es necesario recopilar muestras de malware para su análisis. Puedes obtener muestras de malware a través de fuentes confiables, como organizaciones de investigación de ciberseguridad o bases de datos públicas.

Otro articulo de ayuda: Ciberataques en la Universidad: Noticias Impactantes

Ciberataques en la Universidad: Noticias Impactantes Cómo afectan los ciberataques a la industria de la salud

Cómo afectan los ciberataques a la industria de la salud Cómo evaluar y prevenir ciberataques en una empresa

Cómo evaluar y prevenir ciberataques en una empresa2. Analizar las muestras de malware

Una vez que tengas las muestras de malware, es importante analizarlas en un entorno seguro y controlado. Utiliza herramientas de análisis de malware para obtener información sobre el comportamiento y las características del malware.

3. Identificar patrones y características únicas

Durante el análisis de las muestras de malware, busca patrones y características únicas que puedan ser utilizados para crear reglas YARA. Esto puede incluir cadenas de caracteres específicas, estructuras de archivos o comportamientos particulares.

4. Construir reglas YARA efectivas

Utilizando la información recopilada durante el análisis de las muestras de malware, construye reglas YARA que sean capaces de detectar las características específicas del malware. Asegúrate de probar y validar las reglas antes de implementarlas en un entorno de producción.

5. Actualizar y ajustar las reglas YARA

La ciberseguridad es un campo en constante evolución, por lo que es importante mantenerse actualizado y ajustar las reglas YARA según sea necesario. A medida que surjan nuevas amenazas y técnicas de evasión, deberás actualizar y ajustar las reglas YARA para garantizar una detección efectiva del malware.

Conclusiones y recomendaciones sobre el uso de reglas YARA

El uso de reglas YARA desempeña un papel fundamental en la detección y análisis de amenazas de malware. Sin embargo, para aprovechar al máximo estas reglas, es necesario utilizarlas de manera creativa y jugar con la ciberseguridad.

Otro articulo de ayuda: Ciberataques en la Universidad: Noticias Impactantes

Ciberataques en la Universidad: Noticias Impactantes Cómo afectan los ciberataques a la industria de la salud

Cómo afectan los ciberataques a la industria de la salud Cómo evaluar y prevenir ciberataques en una empresa

Cómo evaluar y prevenir ciberataques en una empresa Qué se entiende por Amenazas Persistentes Avanzadas (APT)

Qué se entiende por Amenazas Persistentes Avanzadas (APT)Al aumentar la efectividad de las reglas YARA a través de la ingeniería inversa de malware, el análisis cuidadoso de su funcionamiento interno y la exploración de vulnerabilidades, podemos mejorar significativamente la detección de malware. Además, la implementación adecuada de reglas YARA, incluyendo la recopilación de muestras de malware, el análisis exhaustivo y la actualización regular, es crucial para mantener una protección eficaz contra las amenazas.

Utilizar reglas YARA nos permite jugar con la ciberseguridad de manera creativa y efectiva. Al aprovechar las técnicas de evasión utilizadas por los cibercriminales y utilizar reglas YARA bien construidas, podemos fortalecer nuestros sistemas de seguridad y mantenernos un paso adelante de las amenazas en constante evolución.

Este vídeo te puede ayudar

Deja una respuesta

Contenido relacionado