Soluciones open source para gestionar logs en ciberseguridad

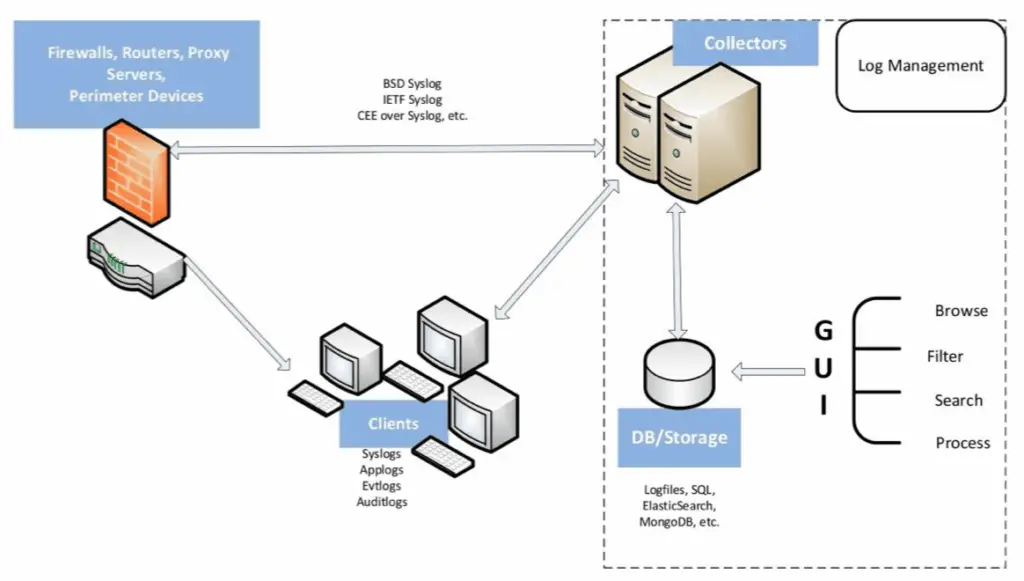

La gestión eficaz de los logs en ciberseguridad es crucial para mantener la integridad y la seguridad de una red. Los logs proporcionan información detallada sobre eventos y actividades en los sistemas, permitiendo a los equipos de seguridad identificar y responder rápidamente a posibles amenazas. Sin embargo, el volumen y la complejidad de los logs pueden ser abrumadores, especialmente en entornos empresariales.

Afortunadamente, existen soluciones open source disponibles para facilitar la gestión de logs en ciberseguridad. Estas soluciones permiten a las organizaciones recopilar, almacenar y analizar logs de manera centralizada, lo que simplifica el proceso de monitorización y detección de amenazas.

En este artículo, exploraremos las ventajas de utilizar soluciones open source para gestionar logs en ciberseguridad, las características clave a considerar al elegir una plataforma de gestión de logs, y realizaremos una comparativa entre herramientas populares como Logstash, Graylog2 y Kibana. También examinaremos casos de uso del sistema de registro rsyslog en entornos de ciberseguridad y discutiremos las consideraciones de seguridad al implementar soluciones open source de gestión de logs.

- Ventajas de usar soluciones open source para gestionar logs en ciberseguridad

- Características a considerar al elegir una plataforma de gestión de logs

- Comparativa entre herramientas como Logstash, Graylog2 y Kibana

- Casos de uso de rsyslog en entornos de ciberseguridad

- Consideraciones de seguridad al implementar soluciones open source de gestión de logs

- Conclusion

Ventajas de usar soluciones open source para gestionar logs en ciberseguridad

Las soluciones open source ofrecen una serie de ventajas significativas cuando se trata de gestionar logs en ciberseguridad. Estas son algunas de las ventajas clave:

Flexibilidad y personalización:

Una de las principales ventajas de las soluciones open source es la flexibilidad que ofrecen. A diferencia de las soluciones propietarias, las soluciones open source permiten a los usuarios personalizar y adaptar la plataforma según sus necesidades específicas. Esto puede ser especialmente importante en entornos de ciberseguridad, donde las organizaciones pueden tener requisitos únicos y necesidades de análisis de logs específicas.

Otro articulo de ayuda: Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños!Utilizar una solución open source también significa tener acceso al código fuente, lo que permite a las organizaciones personalizar y mejorar la plataforma de acuerdo con sus propios objetivos y requisitos de seguridad. Esto puede ser especialmente útil para aquellos que deseen implementar funcionalidades adicionales o integraciones personalizadas con otras herramientas de seguridad.

Ahorro de costes:

Otra ventaja significativa de utilizar soluciones open source para gestionar logs en ciberseguridad es el ahorro de costes. Las soluciones propietarias suelen ser costosas, con licencias y cuotas de mantenimiento que pueden ser prohibitivas para muchas organizaciones. En contraste, las soluciones open source son gratuitas, lo que significa que las organizaciones pueden implementar y utilizar la plataforma sin incurrir en gastos significativos.

Aunque las soluciones open source pueden requerir una inversión de tiempo y recursos para implementar y mantener, el ahorro de costes a largo plazo puede ser considerable. Además, el código abierto significa que las organizaciones no están atadas a un proveedor específico y tienen la libertad de cambiar de solución o trabajar con múltiples soluciones según sea necesario.

Comunidad activa y soporte:

Las soluciones open source suelen tener una comunidad activa de desarrolladores y usuarios que contribuyen al desarrollo y la mejora continua de la plataforma. Esto significa que las organizaciones que utilizan soluciones open source para gestionar logs en ciberseguridad pueden beneficiarse de las actualizaciones regulares, parches de seguridad y nuevas funcionalidades que se introducen en la plataforma.

Además, la comunidad activa puede brindar soporte y asistencia a los usuarios, lo que puede ser especialmente útil cuando surgen problemas o se necesita ayuda para implementar o personalizar la plataforma. Las organizaciones también pueden acceder a foros de discusión, grupos de usuarios y documentación en línea, lo que facilita el intercambio de conocimientos y mejores prácticas en la gestión de logs en ciberseguridad.

Otro articulo de ayuda: Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños! Convertir DLL a EXE con Shellcode de CobaltStrike

Convertir DLL a EXE con Shellcode de CobaltStrikeInteroperabilidad:

Las soluciones open source están diseñadas para ser interoperables y trabajar con una variedad de herramientas y tecnologías. Esto significa que las organizaciones pueden integrar fácilmente su plataforma de gestión de logs con otras herramientas de seguridad que utilizan, como firewalls, sistemas de detección de intrusos y sistemas de información y gestión de eventos de seguridad (SIEM, por sus siglas en inglés).

La interoperabilidad entre las soluciones open source también puede ser beneficiosa para aquellos que deseen utilizar una combinación de herramientas para satisfacer sus necesidades específicas. Por ejemplo, una organización puede optar por utilizar Logstash para la recopilación de logs y Kibana para el análisis y la visualización de datos. La capacidad de combinar y utilizar diferentes herramientas open source brinda una gran flexibilidad y adaptabilidad a las organizaciones.

Características a considerar al elegir una plataforma de gestión de logs

Cuando se trata de elegir una plataforma de gestión de logs, existen varias características clave que las organizaciones deben considerar. Estas características pueden variar según las necesidades y requisitos específicos de la organización, pero aquí hay algunas consideraciones generales:

Recopilación y almacenamiento centralizado:

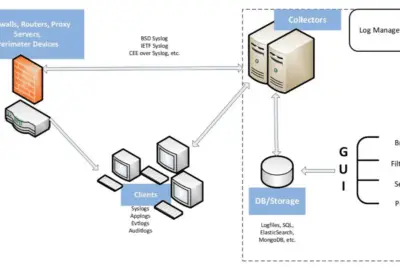

Una plataforma de gestión de logs eficaz debe permitir la recopilación y el almacenamiento centralizado de logs de múltiples fuentes y dispositivos en la red. Esto facilita el acceso y la visualización de los logs, lo que a su vez simplifica la detección de incidentes y la investigación forense.

La capacidad de recopilar logs de diversas fuentes, como servidores, dispositivos de red, aplicaciones y sistemas operativos, es fundamental. Además, la plataforma debe ofrecer opciones de almacenamiento flexibles, como archivos o bases de datos, que permitan una gestión eficiente de los logs.

Otro articulo de ayuda: Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños! Convertir DLL a EXE con Shellcode de CobaltStrike

Convertir DLL a EXE con Shellcode de CobaltStrike Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocioCapacidad de escalabilidad:

Es importante elegir una plataforma de gestión de logs que pueda escalar fácilmente para adaptarse al crecimiento de la organización. Esto significa que la plataforma debe ser capaz de manejar grandes volúmenes de logs sin afectar el rendimiento y la eficiencia.

La capacidad de escalar horizontalmente, agregando nodos y servidores adicionales a medida que sea necesario, es especialmente importante para las organizaciones que esperan un crecimiento significativo en la cantidad de logs que necesitan gestionar.

Análisis y visualización de datos:

Una plataforma de gestión de logs eficaz debe proporcionar herramientas para el análisis y la visualización de datos. Esto permite a los equipos de seguridad identificar patrones y tendencias, detectar posibles amenazas y realizar investigaciones forenses más eficientes.

Las capacidades de análisis deben incluir funciones como la búsqueda y el filtrado de logs, la generación de informes y el análisis de eventos en tiempo real. La visualización de datos en forma de gráficos, tablas y paneles de control intuitivos también es importante para facilitar la comprensión y la interpretación de los logs.

Integraciones y compatibilidad:

Es esencial que la plataforma de gestión de logs sea compatible con las herramientas y tecnologías existentes en la infraestructura de la organización. Esto incluye la capacidad de integrarse con firewalls, sistemas de detección de intrusos y sistemas SIEM, entre otros.

Otro articulo de ayuda: Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños! Convertir DLL a EXE con Shellcode de CobaltStrike

Convertir DLL a EXE con Shellcode de CobaltStrike Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocio Título: Potenciando ciberseguridad: TheHive, Cortex y MISP

Título: Potenciando ciberseguridad: TheHive, Cortex y MISPLa compatibilidad con estándares y protocolos ampliamente utilizados, como BSD syslog e IETF syslog, también es importante para garantizar una integración fluida con otros sistemas y dispositivos en la red.

Seguridad:

La seguridad es una consideración crítica al elegir una plataforma de gestión de logs. La plataforma debe ofrecer mecanismos de seguridad robustos para proteger los logs y garantizar que solo los usuarios autorizados tengan acceso a ellos.

Esto incluye funciones de autenticación y autorización, cifrado de datos en tránsito y en reposo, y capacidades de auditoría y control de acceso. Las mejores prácticas de seguridad en la gestión de logs deben implementarse para proteger la integridad y confidencialidad de la información almacenada.

Comparativa entre herramientas como Logstash, Graylog2 y Kibana

Existen varias herramientas populares para la gestión de logs en ciberseguridad, entre las cuales se encuentran Logstash, Graylog2 y Kibana. Cada una de estas herramientas ofrece características únicas y enfoques diferentes para la recopilación, almacenamiento, análisis y visualización de logs. A continuación, vamos a comparar estas tres herramientas y sus capacidades:

Logstash:

Logstash es una herramienta open source de gestión de logs desarrollada por Elasticsearch. Proporciona una plataforma para la recopilación, transformación y envío de logs a diferentes destinos, incluyendo Elasticsearch, una base de datos NoSQL diseñada para almacenar y consultar logs de manera eficiente.

Una de las principales fortalezas de Logstash es su capacidad de procesar logs en tiempo real y manejar volúmenes masivos de datos sin comprometer el rendimiento. Además, Logstash ofrece una gran flexibilidad y personalización, ya que permite a los usuarios crear pipelines de datos personalizados para procesar y transformar los logs según sus necesidades.

Graylog2:

Graylog2 es otra herramienta open source para la gestión de logs en ciberseguridad. Ofrece una plataforma completa para la recopilación, el almacenamiento, el análisis y la visualización de logs. Graylog2 utiliza Elasticsearch como base de datos para almacenar y consultar los logs, y ofrece una interfaz de usuario intuitiva y fácil de usar para el análisis y la visualización de datos.

Una de las características destacadas de Graylog2 es su capacidad de búsqueda y filtrado avanzados, que permite a los usuarios realizar consultas complejas y personalizadas para analizar los logs. También ofrece funciones de alerta y notificación, lo que permite a los equipos de seguridad detectar y responder rápidamente a posibles amenazas.

Kibana:

Kibana es una herramienta open source de visualización y análisis de datos desarrollada por Elasticsearch. Se utiliza junto con Logstash y Elasticsearch para proporcionar una solución completa para la gestión de logs en ciberseguridad. Kibana permite a los usuarios crear paneles de control, gráficos y tablas interactivas para visualizar y analizar los datos de los logs.

Una de las principales ventajas de Kibana es su capacidad de crear visualizaciones altamente personalizadas y atractivas. Los usuarios pueden crear gráficos de barras, gráficos circulares, mapas geográficos y muchos otros tipos de gráficos para representar los datos de los logs de manera visualmente impactante.

Casos de uso de rsyslog en entornos de ciberseguridad

Rsyslog es otra solución open source que se utiliza ampliamente en entornos de ciberseguridad para la gestión de logs. Es un sistema de registro de eventos de alta velocidad que permite la recopilación, el procesamiento y el envío de logs de una manera eficiente y escalable.

Rsyslog ofrece varias características que lo hacen especialmente adecuado para entornos de ciberseguridad. Estas son algunas de las principales características y casos de uso de rsyslog:

Alta velocidad y eficiencia:

Rsyslog se ha desarrollado específicamente para manejar grandes volúmenes de logs y procesarlos en tiempo real de manera eficiente. Utilizando técnicas de almacenamiento en memoria y optimización de rendimiento, rsyslog puede manejar miles de eventos por segundo sin comprometer el rendimiento del sistema.

Esta alta velocidad y eficiencia son fundamentales en entornos de ciberseguridad, donde se generan una gran cantidad de logs constantemente. Rsyslog permite la recopilación y el análisis en tiempo real de los logs, lo que ayuda a los equipos de seguridad a detectar y responder rápidamente a posibles amenazas.

Filtrado y enriquecimiento de logs:

Rsyslog ofrece capacidades avanzadas para filtrar y enriquecer los logs antes de enviarlos a su destino final. Los filtros permiten a los usuarios seleccionar y manipular los logs según criterios específicos, filtrando únicamente los eventos relevantes y descartando el ruido innecesario.

Además del filtrado, rsyslog permite enriquecer los logs con metadatos adicionales, como la dirección IP de origen, el nombre del equipo y la marca de tiempo. Estos metadatos enriquecidos pueden ser útiles para agregar contexto y facilitar el análisis de los logs.

Integración con otros sistemas:

Rsyslog es compatible con una amplia gama de sistemas y tecnologías utilizados en entornos de ciberseguridad. Puede enviar logs a destinos populares como Elasticsearch, Graylog2, Logstash y Kibana, lo que permite a las organizaciones integrar rsyslog con otras herramientas de gestión de logs y análisis de seguridad.

Esta interoperabilidad con otros sistemas es esencial para garantizar la eficacia y la eficiencia de la gestión de logs en ciberseguridad. Al utilizar rsyslog en combinación con otras herramientas, las organizaciones pueden aprovechar las fortalezas de cada plataforma y construir una solución completa y personalizada que se adapte a sus necesidades específicas.

Consideraciones de seguridad al implementar soluciones open source de gestión de logs

Al implementar soluciones open source de gestión de logs en entornos de ciberseguridad, es importante tener en cuenta las consideraciones de seguridad para garantizar la integridad y confidencialidad de los logs. Estas son algunas de las consideraciones clave que deben tenerse en cuenta:

Seguridad del servidor:

Los servidores que alojan la plataforma de gestión de logs deben estar protegidos adecuadamente para evitar accesos no autorizados. Esto incluye la aplicación de medidas de seguridad como firewalls, sistemas de detección de intrusos y herramientas de gestión de parches.

Además, los servidores deben seguir buenas prácticas de seguridad, como la configuración segura del sistema operativo y la implementación de autenticación y autorización sólidas para garantizar que solo los usuarios autorizados tengan acceso a los logs.

Seguridad del transporte:

Es importante asegurar que la transferencia de logs entre los dispositivos y la plataforma de gestión de logs se realice de manera segura. Esto significa utilizar protocolos seguros como HTTPS o SSL/TLS para garantizar la confidencialidad y la integridad de los logs durante la transferencia.

Además, es fundamental asegurarse de que los dispositivos y la plataforma de gestión de logs estén autenticados mutuamente para prevenir ataques de suplantación de identidad.

Seguridad de almacenamiento:

La seguridad del almacenamiento de logs también es esencial para proteger la integridad y confidencialidad de los registros. Esto incluye el cifrado de los logs en reposo, lo que garantiza que solo los usuarios autorizados puedan acceder a ellos.

Además, es importante establecer medidas de control de acceso para garantizar que los logs solo sean accesibles por personal autorizado. Esto puede incluir la implementación de políticas de control de acceso basadas en roles y la aplicación de mecanismos de autenticación y autorización en la plataforma de gestión de logs.

Monitorización y detección de amenazas:

Las soluciones open source de gestión de logs deben estar equipadas con capacidades de monitorización y detección de amenazas para identificar y responder rápidamente a posibles incidentes de seguridad. Esto puede incluir la implementación de alertas y notificaciones que alerten a los equipos de seguridad sobre actividades sospechosas.

Además, las soluciones open source pueden aprovechar herramientas de análisis de seguridad como SIEM para detectar patrones y tendencias que indiquen posibles amenazas o actividades maliciosas.

Mantenimiento y actualizaciones:

Es importante garantizar que las soluciones open source de gestión de logs estén siempre actualizadas con los últimos parches de seguridad y actualizaciones. Esto implica mantenerse al tanto de las actualizaciones y realizar una implementación acorde lo antes posible para garantizar la seguridad de la plataforma.

Además, las organizaciones deben tener planes de respaldo y recuperación ante desastres en su lugar para garantizar la disponibilidad y la integridad de los logs en caso de fallos o incidentes.

Conclusion

La gestión eficaz de logs en ciberseguridad es fundamental para identificar y prevenir amenazas en entornos empresariales. Las soluciones open source ofrecen ventajas clave en términos de flexibilidad, ahorro de costes y comunidad de soporte activa.

Al elegir una plataforma de gestión de logs, es importante considerar características como la recopilación y almacenamiento centralizado, escalabilidad, análisis y visualización de datos, integraciones y compatibilidad, y seguridad.

Herramientas como Logstash, Graylog2 y Kibana ofrecen diferentes enfoques para la gestión de logs en ciberseguridad. Cada una tiene sus propias fortalezas y capacidades únicas.

Rsyslog es otra solución open source popular que se utiliza ampliamente en entornos de ciberseguridad. Destaca por su alta velocidad y eficiencia, capacidad de filtrado y enriquecimiento de logs, e integración con otros sistemas.

Al implementar soluciones open source de gestión de logs en entornos de ciberseguridad, es importante tener en cuenta consideraciones de seguridad como la seguridad del servidor, seguridad del transporte, seguridad del almacenamiento, monitorización y detección de amenazas, y mantenimiento y actualizaciones.

Este vídeo te puede ayudar

Deja una respuesta

Contenido relacionado