Cómo evitar ser víctima del malware AgentTesla

El malware sigue siendo una amenaza constante en la era digital, y es importante estar informado y preparado para protegerse de posibles ataques. Uno de los malwares más peligrosos que ha surgido en los últimos años es el stealer AgentTesla. Este malware, también conocido como Snake Keylogger, ha causado estragos en sistemas de todo el mundo, infiltrándose de manera sigilosa y recopilando información confidencial de usuarios desprevenidos.

En este artículo, exploraremos en detalle qué es el malware AgentTesla, su origen y los riesgos asociados con esta amenaza. También analizaremos los métodos de exfiltración de datos que utiliza este malware, así como las técnicas que podemos utilizar para identificarlo y analizarlo en caso de infección. Por último, ofreceremos recomendaciones clave para prevenir la infección por AgentTesla y proteger nuestra información personal y empresarial.

¿Qué es el malware AgentTesla?

El malware AgentTesla es un tipo de software espía diseñado para infiltrarse en sistemas y recopilar información confidencial de los usuarios. Es conocido como un stealer, ya que se dedica a robar información valiosa como contraseñas, credenciales de acceso, historial de navegación y otros datos personales.

AgentTesla se considera una de las amenazas más peligrosas en el mundo del malware debido a su capacidad para evadir la detección y para obtener información confidencial de manera sigilosa. Utiliza técnicas avanzadas de ocultación y explota vulnerabilidades de seguridad para infiltrarse en sistemas sin ser detectado.

Origen y riesgos del malware AgentTesla

AgentTesla fue descubierto por primera vez en 2014 y ha evolucionado desde entonces, convirtiéndose en una de las herramientas preferidas por los ciberdelincuentes para llevar a cabo actividades maliciosas. Originalmente, AgentTesla se desarrolló como un software legítimo de monitoreo para padres y empleadores, pero rápidamente fue adoptado y modificado por los atacantes para sus propios fines.

Otro articulo de ayuda: Cómo proteger tus datos con Gestión de Identidades y Accesos

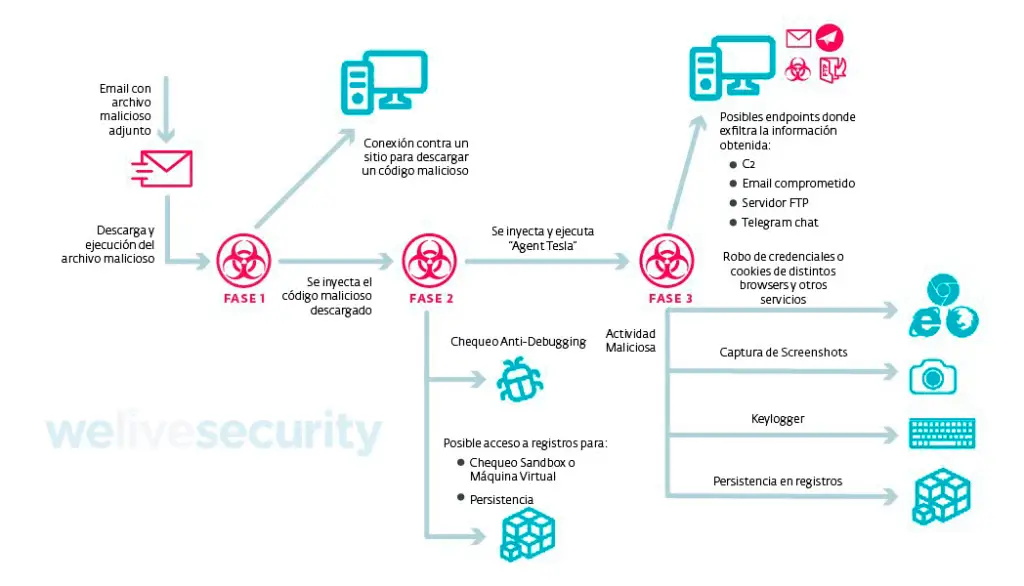

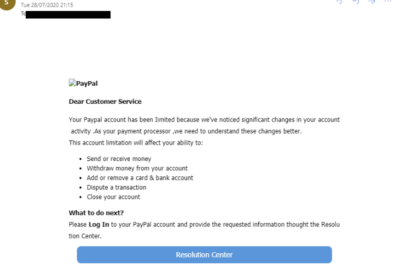

Cómo proteger tus datos con Gestión de Identidades y AccesosEl malware AgentTesla se distribuye principalmente a través de correos electrónicos de phishing y mensajes maliciosos que engañan a los usuarios para que descarguen y ejecuten archivos adjuntos infectados. Una vez que el stealer se instala en el sistema objetivo, se inicia en segundo plano y comienza a recopilar información confidencial del usuario.

Los riesgos asociados con el malware AgentTesla son significativos. Una vez que el malware se ha infiltrado en un sistema, tiene acceso a una amplia gama de información, incluyendo credenciales almacenadas en navegadores, correos electrónicos, clientes FTP, así como información personal como números de tarjetas de crédito y datos bancarios.

Además del robo de información confidencial, el malware AgentTesla también puede abrir puertas traseras en el sistema infectado, permitiendo a los atacantes acceder y controlar el equipo de manera remota. Esto puede llevar a la instalación de más malware, el robo de información adicional y el compromiso completo del sistema.

Métodos de exfiltración de datos utilizados por AgentTesla

Una de las características más preocupantes del malware AgentTesla es su capacidad para exfiltrar los datos robados de manera sigilosa, sin alertar al usuario o a los sistemas de seguridad. Esto le permite a los atacantes llevar a cabo sus actividades maliciosas sin ser detectados durante largos periodos de tiempo.

AgentTesla utiliza una variedad de métodos de exfiltración de datos para enviar la información robada a los servidores controlados por los atacantes. Algunos de estos métodos incluyen:

Otro articulo de ayuda: Cómo proteger tus datos con Gestión de Identidades y Accesos

Cómo proteger tus datos con Gestión de Identidades y Accesos Cuáles son algunas herramientas útiles para hacking ético

Cuáles son algunas herramientas útiles para hacking ético1. Envío por correo electrónico: AgentTesla puede enviar los datos robados a través de correo electrónico utilizando aplicaciones de correo electrónico ya instaladas en el sistema infectado. Esto permite a los atacantes recibir los datos en su propia cuenta de correo electrónico sin ningún tipo de interacción del usuario.

2. Transferencia de archivos: El malware puede utilizar técnicas de transferencia de archivos para enviar los datos a servidores remotos. Esto puede incluir la creación de conexiones FTP o utilizando protocolos de transferencia de archivos personalizados.

3. Uso de servicios de almacenamiento en la nube: AgentTesla también puede cargar los datos robados en servicios de almacenamiento en la nube como Dropbox o Google Drive. Esto proporciona a los atacantes un fácil acceso a la información recopilada y les permite descargarla cuando sea conveniente para ellos.

Estos métodos de exfiltración de datos son solo algunos ejemplos de cómo AgentTesla puede transmitir la información robada. Los atacantes pueden adaptar y modificar estos métodos para adaptarse a sus necesidades y evitar la detección.

Técnicas para identificar y analizar el malware AgentTesla

Detectar y analizar el malware AgentTesla es fundamental para protegerse de esta amenaza y limitar su impacto en sistemas y redes. A continuación, se presentan algunas técnicas que podemos utilizar para identificar y analizar este malware:

Otro articulo de ayuda: Cómo proteger tus datos con Gestión de Identidades y Accesos

Cómo proteger tus datos con Gestión de Identidades y Accesos Cuáles son algunas herramientas útiles para hacking ético

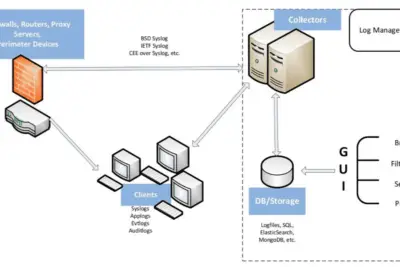

Cuáles son algunas herramientas útiles para hacking ético Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridadAnálisis estático

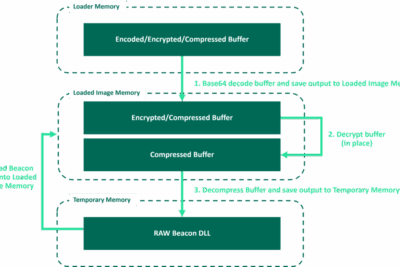

El análisis estático implica examinar el código del malware sin ejecutarlo, lo que nos permite obtener información valiosa sobre su estructura y funcionalidad. Algunos pasos que podemos seguir en el análisis estático de AgentTesla incluyen:

1. Extracción del archivo sospechoso: Primero, debemos extraer el archivo o archivos sospechosos del sistema infectado para su análisis posterior.

2. Inspección del archivo: A continuación, debemos inspeccionar el archivo en busca de indicadores de compromiso, como nombres de archivo sospechosos, información de versión, firmas digitales o metadatos ocultos.

3. Desensamblaje y análisis de código: Una vez que tenemos el archivo en nuestras manos, podemos utilizar herramientas especializadas para desensamblar el código y analizarlo línea por línea. Esto nos permite identificar las funciones y rutinas que lleva a cabo el malware, así como su comportamiento nocivo.

Análisis dinámico

El análisis dinámico implica la ejecución del malware en un entorno controlado, como una máquina virtual, para observar y registrar su comportamiento en tiempo real. Algunos pasos que podemos seguir en el análisis dinámico de AgentTesla incluyen:

1. Configuración de un entorno controlado: Antes de ejecutar el malware, debemos configurar un entorno controlado para evitar que se propague y cause daños adicionales. Esto implica el uso de máquinas virtuales y redes aisladas para que el malware no afecte a otros sistemas.

2. Ejecución del malware: A continuación, debemos ejecutar el malware y observar su comportamiento. Podemos utilizar herramientas de monitorización y captura de paquetes para registrar cualquier actividad sospechosa que realice el malware.

3. Análisis de resultados: Una vez que hemos registrado la actividad del malware, podemos analizar los resultados para identificar las acciones que lleva a cabo y cómo se comunica con los servidores de comando y control. Esto nos ayuda a comprender mejor la funcionalidad del malware y cómo podemos prevenir su impacto en sistemas futuros.

Recomendaciones para prevenir la infección por AgentTesla

Prevenir la infección por AgentTesla y otros malwares similares requiere de medidas proactivas y una buena higiene de seguridad cibernética. A continuación, se presentan algunas recomendaciones clave que podemos seguir:

Otro articulo de ayuda: Cómo proteger tus datos con Gestión de Identidades y Accesos

Cómo proteger tus datos con Gestión de Identidades y Accesos Cuáles son algunas herramientas útiles para hacking ético

Cuáles son algunas herramientas útiles para hacking ético Soluciones open source para gestionar logs en ciberseguridad

Soluciones open source para gestionar logs en ciberseguridad Has recibido un correo con malware ¡Cuidado con los engaños!

Has recibido un correo con malware ¡Cuidado con los engaños!1. Mantener el software actualizado: Es fundamental tener instaladas las últimas actualizaciones de seguridad y parches en todos los sistemas y aplicaciones para evitar la explotación de vulnerabilidades conocidas.

2. Utilizar soluciones de seguridad confiables: Instalar y mantener actualizado un software de seguridad confiable que incluya funciones de detección y protección contra malware.

3. Ser cauteloso con los correos electrónicos y mensajes sospechosos: No abrir ni descargar archivos adjuntos de correos electrónicos o mensajes sospechosos, especialmente aquellos que provengan de fuentes desconocidas o que soliciten información confidencial.

4. Evitar hacer clic en enlaces no seguros: No hacer clic en enlaces sospechosos que lleguen a través de correos electrónicos, mensajes o anuncios en línea. Verificar la autenticidad de los enlaces antes de hacer clic en ellos.

5. Utilizar contraseñas seguras: Utilizar contraseñas fuertes y diferentes para cada cuenta. Utilizar un administrador de contraseñas confiable para almacenar y gestionar las contraseñas.

6. Estar atento a posibles señales de infección: Estar atento a signos de actividad sospechosa en el sistema, como un bajo rendimiento, mensajes de error inusuales o comportamiento inusual del sistema.

7. Realizar copias de seguridad regulares: Realizar copias de seguridad regulares de los datos importantes y almacenarlos en un lugar seguro y fuera del sistema principal.

8. Educarse y capacitar a los usuarios: Proporcionar capacitación en seguridad cibernética a los usuarios para que estén al tanto de las últimas amenazas y sepan cómo protegerse de ellas.

El malware AgentTesla representa una amenaza significativa para la seguridad cibernética. Su capacidad para infiltrarse en sistemas de manera sigilosa y robar información confidencial lo convierte en una herramienta poderosa para los ciberdelincuentes. Sin embargo, mediante la comprensión de su origen, sus riesgos y la implementación de medidas proactivas, podemos protegernos y prevenir la infección por AgentTesla. La seguridad cibernética es un desafío constante, y es esencial mantenerse informado y adaptar nuestras estrategias de prevención a medida que evolucionan las amenazas digitales.

Este vídeo te puede ayudar

Deja una respuesta

Contenido relacionado