Convertir DLL a EXE con Shellcode de CobaltStrike

En el mundo de la ciberseguridad, el Snake Keylogger marca una de las herramientas más utilizadas por hackers y ciberdelincuentes. Se trata de un malware que ha ganado popularidad debido a su eficacia para robar información confidencial de los usuarios. Una de las características más interesantes de este malware es su capacidad de transformar una DLL en un archivo ejecutable (EXE) funcional, utilizando para ello la shellcode de CobaltStrike. En este artículo, exploraremos el proceso de conversión de una DLL a un EXE utilizando la shellcode de CobaltStrike y descubriremos algunas peculiaridades que se presentan durante el proceso.

¿Qué es el Snake Keylogger y por qué es tan utilizado?

El Snake Keylogger es un malware diseñado para robar información sensible de los usuarios de un sistema operativo. Su objetivo principal es registrar las pulsaciones de teclado y enviar los datos capturados a un servidor remoto controlado por los ciberdelincuentes. Además de ser un keylogger, el Snake Keylogger puede realizar otras acciones maliciosas, como la captura de pantalla, la manipulación de archivos y la descarga e instalación de otros malware en el equipo infectado.

¿Qué hace que el Snake Keylogger sea tan utilizado por los hackers? Hay varias razones que contribuyen a su popularidad. En primer lugar, se trata de una herramienta relativamente fácil de utilizar, lo que permite a los ciberdelincuentes con menos conocimientos técnicos utilizarla para sus propios fines maliciosos. Además, el Snake Keylogger es altamente configurable, lo que significa que los usuarios pueden personalizarlo según sus necesidades y objetivos.

Por último, el Snake Keylogger es conocido por su capacidad de transformar una DLL en un ejecutable funcional. Esta característica es particularmente atractiva para los hackers, ya que les permite ocultar su presencia dentro de los archivos del sistema y evadir la detección por parte de los programas antivirus y otros mecanismos de seguridad.

Descubriendo la función Melon y la shellcode de CobaltStrike en la DLL

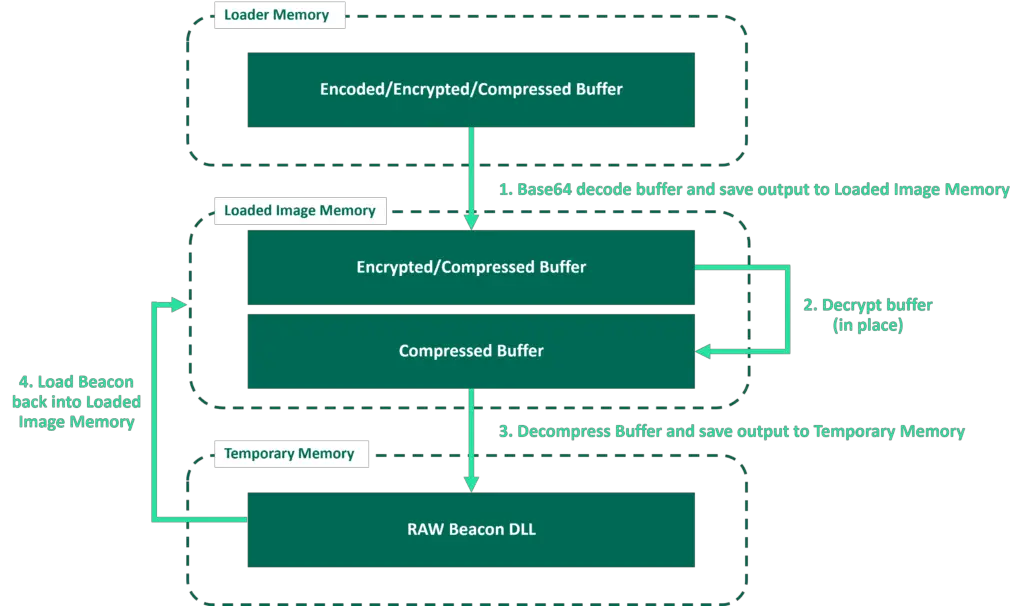

La función principal que permite al Snake Keylogger transformar una DLL en un EXE funcional se llama "Melon". Esta función es exportada por la DLL y se utiliza como punto de entrada para ejecutar el código malicioso. Al analizar el contenido de la DLL, se puede observar la presencia de una shellcode de CobaltStrike dentro de la función Melon.

Otro articulo de ayuda: Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocioLa shellcode de CobaltStrike es un conjunto de instrucciones en lenguaje ensamblador que se utiliza para realizar acciones maliciosas en un sistema infectado. En el caso del Snake Keylogger, la shellcode se encarga de inicializar y activar el keylogger, así como de enviar los datos robados a un servidor remoto controlado por los ciberdelincuentes.

La presencia de la shellcode de CobaltStrike en la DLL es una muestra de la sofisticación del Snake Keylogger. CobaltStrike es una herramienta muy utilizada por hackers y ciberdelincuentes debido a su funcionalidad y capacidad para evadir la detección de los programas antivirus. Al utilizar la shellcode de CobaltStrike, el Snake Keylogger se beneficia de esta capacidad de evasión y puede operar de manera más sigilosa en el sistema infectado.

Modificando el EntryPoint para ejecutar la shellcode

Para convertir la DLL en un EXE funcional con la shellcode de CobaltStrike, es necesario realizar algunos ajustes en el archivo original. Uno de los pasos clave en este proceso es modificar el "EntryPoint" de la DLL. El EntryPoint es el punto de entrada principal del programa y dicta dónde comienza la ejecución del código.

En el caso del Snake Keylogger, el EntryPoint se modifica para que apunte directamente a la función Melon, que contiene la shellcode de CobaltStrike. Esto significa que cuando el EXE se ejecuta, la función Melon es llamada automáticamente y la shellcode es ejecutada.

Es importante destacar que esta modificación del EntryPoint se realiza utilizando técnicas de ingeniería inversa y puede requerir conocimientos avanzados en programación y análisis de malware. Es una tarea delicada que debe ser realizada por expertos en el tema.

Otro articulo de ayuda: Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocio Título: Potenciando ciberseguridad: TheHive, Cortex y MISP

Título: Potenciando ciberseguridad: TheHive, Cortex y MISPEl proceso de renombrar la DLL a EXE y el curioso icono resultante

Una vez que se ha realizado la modificación del EntryPoint, es posible renombrar la DLL a un archivo EXE válido. Esto se puede hacer simplemente cambiando la extensión del archivo de .dll a .exe. Sin embargo, este proceso puede causar algunos problemas ya que los programas antivirus y otros mecanismos de seguridad pueden detectar la modificación y bloquear o eliminar el archivo.

Un aspecto curioso que se observa al renombrar la DLL a EXE es el icono resultante. Por defecto, al renombrar la DLL, el icono que se muestra corresponde a una ave exótica. No está claro por qué se seleccionó este icono en particular, pero algunos especulan que podría ser una elección deliberada para llamar la atención o confundir a los usuarios.

En cualquier caso, el aspecto del icono no tiene ninguna relevancia en términos de funcionalidad del Snake Keylogger. El malware sigue siendo igual de peligroso y capaz de realizar sus tareas maliciosas, independientemente de la apariencia del icono.

Conclusión

El Snake Keylogger se ha establecido como una de las herramientas de malware más utilizadas debido a su eficacia y capacidad de evasión de la detección de los programas antivirus. Su capacidad de transformar una DLL en un EXE funcional utilizando la shellcode de CobaltStrike es una característica clave que le permite ocultar su presencia en el sistema y llevar a cabo sus actividades maliciosas.

La función Melon y la shellcode de CobaltStrike son componentes esenciales del Snake Keylogger y su manipulación requiere conocimientos avanzados en programación y análisis de malware. La modificación del EntryPoint y el posterior proceso de renombrar la DLL a EXE son tareas delicadas que deben ser realizadas por expertos en el tema.

Otro articulo de ayuda: Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocio Título: Potenciando ciberseguridad: TheHive, Cortex y MISP

Título: Potenciando ciberseguridad: TheHive, Cortex y MISP Amazon Web Services es eficiente para Disaster Recovery

Amazon Web Services es eficiente para Disaster RecoveryA pesar de la curiosidad del icono resultante al renombrar la DLL a EXE, no tiene ninguna influencia en la funcionalidad del Snake Keylogger. El malware sigue siendo igual de peligroso y capaz de realizar sus tareas maliciosas, independientemente de la apariencia del icono.

El Snake Keylogger y su capacidad de convertir una DLL en un EXE mediante la shellcode de CobaltStrike son un recordatorio de la sofisticación y peligrosidad de los ciberdelincuentes. Es crucial mantenerse alerta y tomar las medidas adecuadas para protegerse contra este tipo de amenazas en línea.

Este vídeo te puede ayudar

Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocio Título: Potenciando ciberseguridad: TheHive, Cortex y MISP

Título: Potenciando ciberseguridad: TheHive, Cortex y MISP Amazon Web Services es eficiente para Disaster Recovery

Amazon Web Services es eficiente para Disaster Recovery Cómo potenciar Crowdstrike con Apache NiFi de forma gratuita

Cómo potenciar Crowdstrike con Apache NiFi de forma gratuitaDeja una respuesta

Contenido relacionado