Qué es la tecnología UEBA y cómo protege tu negocio

Qué es la tecnología UEBA y cómo protege tu negocio

Título: Potenciando ciberseguridad: TheHive, Cortex y MISP

Amazon Web Services es eficiente para Disaster Recovery

Cómo potenciar Crowdstrike con Apache NiFi de forma gratuita

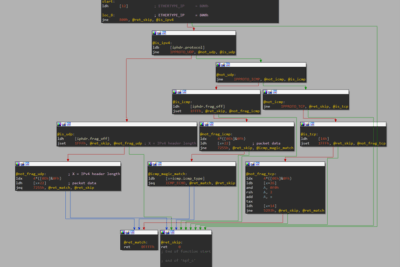

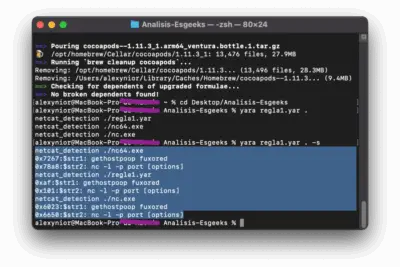

Jugando con la ciberseguridad usando reglas YARA

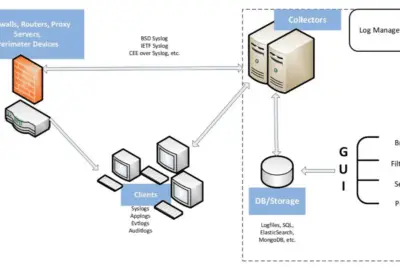

Cómo evitar ser víctima del malware AgentTesla

Cómo proteger tus datos con Gestión de Identidades y Accesos

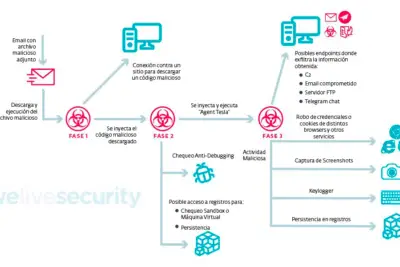

Cuáles son algunas herramientas útiles para hacking ético

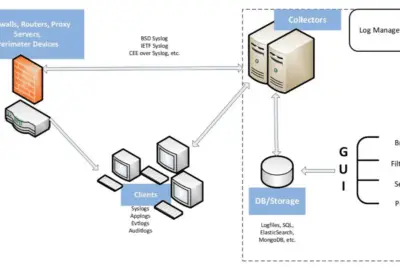

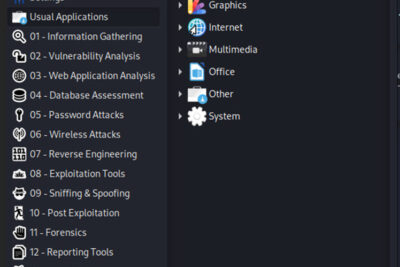

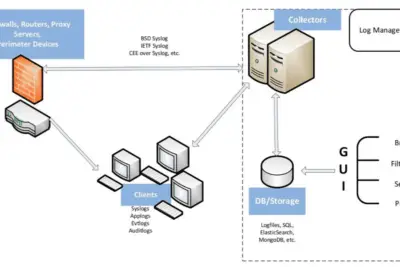

Soluciones open source para gestionar logs en ciberseguridad

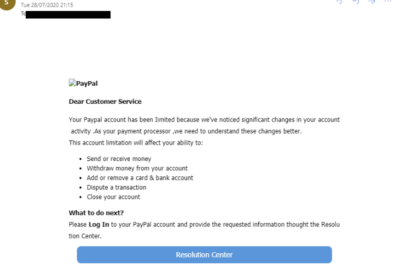

Has recibido un correo con malware ¡Cuidado con los engaños!

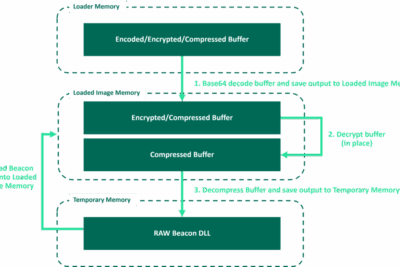

Convertir DLL a EXE con Shellcode de CobaltStrike

Cómo proteger tus datos en línea de forma segura con Tinymet

Qué son DevSecOps y cómo mejoran la seguridad en software

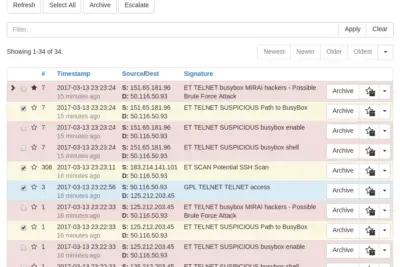

Cómo mejora la ciberseguridad con SELKS y Suricata

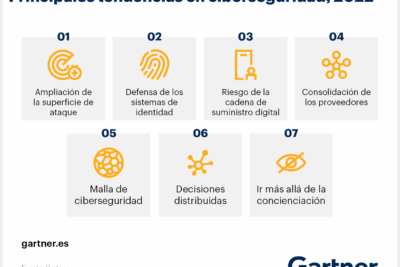

Cuáles son las últimas tendencias en ciberseguridad

Cómo protegerse de los riesgos de un backdoor en IDA Pro

Reglas Sigma: mejora calidad y optimiza tu empresa

Splunt to Teams: Mejorando la monitorización en N1

Por qué las herramientas SOAR revolucionan la seguridad SIEM

Descubre el mundo del Capture The Flag en Ciberseguridad

Cómo nos afectará la popularización del acceso sin contraseñas

Snake Keylogger, uno de los malware más comunes actualmente

Qué es SNORT y cómo puede proteger tu red de intrusos

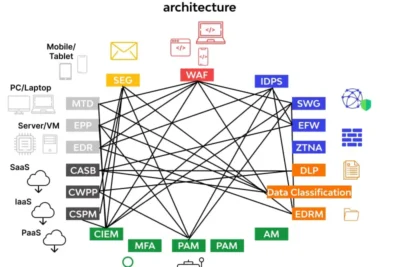

En qué consiste Cybersecurity Mesh Architecture (CSMA)

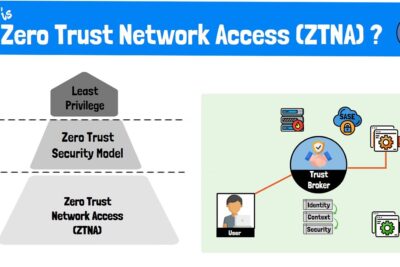

Qué diferencias existen entre SASE y ZTNA en ciberseguridad

Por qué Netflix no ofrece suscripciones gratuitas

Qué es Zero Trust en ciberseguridad y cómo te protege

Implementación segura de BYOD: mejores prácticas

Detección de malware con reglas YARA: Guía completa

Nuevo máster en ciberseguridad en la Universidad de Alcalá

Cómo proteger tus datos en redes definidas por Software (SDN)

Cómo implementar controles críticos de seguridad cibernética

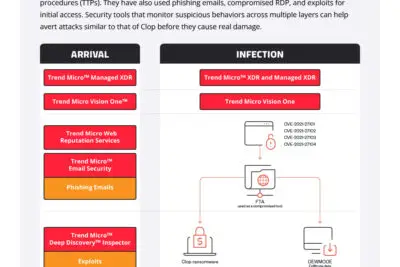

Cómo proteger tu empresa con ciberinteligencia de amenazas

Intercepción SSL: Conflicto ético en seguridad informática

Cuáles son los mejores máster en ciberseguridad actualmente

Cómo proteger sistemas robóticos con Honeypots

Protege tu identidad digital: riesgos de la exposición online

Cómo identificar indicadores de una APT y proteger tu empresa

Riesgos y vulnerabilidades al minar criptomonedas

ISO 27001:2022 incluye controles nuevos para ciberseguridad

Suplantamiento de Malware Guloader a BBVA y Santander

Cómo evitar que hackeen tu Smart TV desde la distancia

Cuáles son los mejores antivirus para Android en 2021

Por qué son importantes los KPSI en ciberseguridad

Cuáles son los mejores blogs de seguridad informática

Qué son Cobalt Strike y Radare2 y en qué se diferencian

Herramientas Open Source de seguridad en Netflix

Herramientas gratuitas para análisis y seguridad web

Cómo implementar una estrategia SIEM de forma segura

Grandoreiro cambia tamaño en facturas falsas de ENDESA